A engenharia social é uma estratégia utilizada por indivíduos mal-intencionados para manipular pessoas a fim de obter informações confidenciais, acesso a sistemas protegidos ou outros bens de valor. Essa técnica explora vulnerabilidades humanas, como a ingenuidade, confiança, curiosidade ou até mesmo o medo, para atingir seus objetivos.

No contexto do crime cibernético, a engenharia social é frequentemente empregada como uma forma de “hacking humano“, onde os criminosos visam usuários desavisados para alcançar seus fins.

Além disso, um ataque de engenharia social pode servir como o primeiro passo para um ciberataque em grande escala.

Por exemplo, um criminoso pode enganar uma vítima para que compartilhe suas credenciais de login, e então usar essas informações para quebrar as camadas de proteção do empregador da vítima e implantar ransomware (um tipo de software malicioso usado para extorsão por meio de sequestro de dados digitais), exigindo um resgate para liberar os sistemas bloqueados.

Essa abordagem destaca como a engenharia social pode ser tanto um ataque direto à privacidade e às finanças quanto o precursor de uma ameaça cibernética mais ampla e prejudicial para as pessoas e também para as empresas.

O que é engenharia social?

A engenharia social abrange uma variedade de estratégias manipulativas, como um e-mail aparentemente legítimo de um colega de trabalho solicitando informações confidenciais ou uma mensagem de voz intimidadora que afirma ser da Receita Federal. Esses são apenas alguns exemplos do que essa prática envolve.

Criminosos cibernéticos recorrem frequentemente a essas técnicas para obter dados sensíveis, como credenciais de login, números de cartão de crédito, informações bancárias e números de previdência social. Essas informações contribuem para o roubo de identidade, permitindo que os criminosos realizem compras fraudulentas, solicitem empréstimos em nome de terceiros e até mesmo obtenham benefícios de desemprego indevidamente.

Os golpes baseados em engenharia social exploram os padrões de pensamento e comportamento das pessoas. Isso os torna muito eficazes pois, quando um invasor compreende as motivações por trás das ações de um usuário, ele pode enganá-lo e manipulá-lo com sucesso.

Além disso, os hackers buscam tirar proveito da falta de conhecimento dos usuários. Com o avanço rápido da tecnologia, muitos consumidores e funcionários podem não estar cientes de certas ameaças, como downloads automáticos ou phishing.

Além disso, os usuários podem subestimar o valor de seus próprios dados pessoais, como números de telefone, e, como resultado, não entendem completamente como proteger a si mesmos e suas informações.

No geral, os invasores de engenharia social têm objetivos específicos em mente. Podem visar sabotagem, buscando interromper ou corromper dados para causar danos ou transtornos. Em muitos casos, podem buscar roubo, tentando obter informações valiosas, acesso a sistemas ou até mesmo dinheiro.

Esta definição de engenharia social pode ser ainda mais ampliada ao entendermos os mecanismos sofisticados pelos quais ela opera e como os invasores a utilizam para alcançar seus objetivos maliciosos.

Como funciona a engenharia social

As táticas de engenharia social se baseiam na compreensão da psicologia humana, manipulando emoções e instintos para induzir as vítimas a agir contra seus próprios interesses. Os ataques frequentemente empregam estratégias como se passar por marcas confiáveis ou autoridades governamentais para ganhar a confiança das vítimas.

Eles também podem induzir medo ou senso de urgência, apelar para a ganância oferecendo recompensas financeiras tentadoras, ou até mesmo explorar a curiosidade das pessoas com ofertas de ajuda técnica ou links supostamente virais.

Essas técnicas são projetadas para enganar as vítimas e levá-las a compartilhar informações sensíveis ou baixar malware, muitas vezes sem perceberem o perigo.

A engenharia social opera principalmente através da comunicação entre os atacantes e suas vítimas, em vez de depender de métodos de força bruta para invadir sistemas. Os hackers geralmente seguem um ciclo de ataque bem definido, que lhes fornece um processo confiável para manipular as pessoas.

Este ciclo de ataque típico consiste em várias etapas:

- Identificação da vítima: os fraudadores coletam informações sobre a vítima ou um grupo maior do qual ela faça parte, reunindo dados que serão usados para personalizar o ataque.

- Construção de argumentos convincentes: eles estabelecem um relacionamento ou iniciam uma interação com a vítima, geralmente construindo confiança ao longo do tempo. Isso pode ocorrer por meio de mensagens de e-mail, redes sociais ou até mesmo pessoalmente.

- Realizar o ataque: uma vez que a confiança da vítima é conquistada e uma vulnerabilidade é identificada, os hackers avançam com o ataque.

- Coleta de dados: com o ataque, os fraudadores estão buscando obter as informações desejadas ou induzir a vítima a realizar ações prejudiciais.

- Exclusão dos vestígios do golpe: após alcançar seus objetivos, os hackers se desvencilham da vítima, muitas vezes deixando poucos rastros para trás.

Esse processo pode se desenrolar rapidamente em um único e-mail ou ao longo de meses de interações nas redes sociais. Pode até mesmo envolver encontros presenciais. No entanto, independentemente da forma que assume, o resultado geralmente é uma ação realizada pela vítima, como compartilhar informações pessoais ou abrir um link malicioso.

É crucial estar ciente dos perigos da engenharia social, pois muitas pessoas não percebem que apenas algumas informações podem ser suficientes para que os hackers ganhem acesso a redes e contas valiosas.

Por exemplo, ao se fazerem passar por usuários legítimos, os hackers podem enganar os funcionários de suporte de TI e obter acesso a dados privados, como nomes, datas de nascimento e endereços. A partir daí, podem redefinir senhas e acessar informações confidenciais de uma empresa, causando danos financeiros ou disseminando malware por meio de táticas de engenharia social.

Características dos ataques de engenharia social

Como dito anteriormente, os ataques de engenharia social se baseiam na manipulação da persuasão e confiança. Durante esses ataques, os agressores geralmente buscam incitar os seguintes comportamentos:

- Intensificação das emoções: A manipulação emocional confere aos atacantes uma vantagem significativa, pois as pessoas tendem a agir de forma mais arriscada e irracional quando estão emocionalmente perturbadas. Emoções como medo, empolgação, curiosidade, raiva, culpa e tristeza são todas exploradas para persuadir as vítimas.

- Urgência: Situações ou solicitações que exigem ação imediata são uma ferramenta comum nos ataques de engenharia social. As vítimas podem ser levadas a agir sob a premissa de resolver um problema urgente ou aproveitar uma oportunidade que pode desaparecer rapidamente. Essa abordagem impede a capacidade de pensamento crítico das vítimas.

- Confiança: A credibilidade é crucial para o sucesso de um ataque de engenharia social. Os golpistas investem tempo em pesquisas sobre suas vítimas para criar narrativas convincentes e improváveis de suspeita. Essa confiança é essencial, mesmo que seja baseada em mentiras.

Embora essas características sejam comuns, existem exceções. Alguns invasores empregam métodos mais simples, como observar e bisbilhotar usuários em locais públicos, como praças de alimentação de edifícios corporativos, para obter acesso a senhas e informações de login sem enviar e-mails ou escrever códigos maliciosos.

Tipos de ataques de engenharia social

Praticamente todos os tipos de ataques cibernéticos envolvem algum aspecto de engenharia social. Por exemplo, golpes clássicos por e-mail e vírus exploram diretamente interações sociais para enganar as vítimas.

A engenharia social pode afetar tanto dispositivos móveis quanto computadores de mesa, e também pode se manifestar como uma ameaça pessoal direta. Muitas vezes, esses ataques se entrelaçam e se acumulam, criando um cenário complexo para os golpistas.

A seguir, estão alguns métodos comuns de engenharia social frequentemente utilizados por golpistas:

Phishing

Os ataques de phishing são tentativas fraudulentas de induzir os destinatários a compartilhar informações confidenciais, baixar software malicioso ou realizar ações prejudiciais. Os golpistas geralmente criam mensagens que aparentam ser de uma organização confiável ou até mesmo de um conhecido pessoal do destinatário.

Existem diversos tipos de golpes de phishing:

- E-mails de phishing em massa: enviados em grande escala, esses e-mails parecem ser originários de empresas conhecidas, como bancos ou grandes varejistas. Eles solicitam informações pessoais ou financeiras, muitas vezes contendo links para sites falsos que capturam dados sensíveis.

- Spear phishing: dirigido a um indivíduo específico, esse tipo de ataque é mais personalizado e direcionado. Os golpistas usam informações obtidas nas redes sociais para criar mensagens que parecem ser de fontes confiáveis ou familiares para o alvo.

- Whale phishing: uma forma de spear phishing, esse ataque visa indivíduos de alto perfil, como CEOs ou figuras políticas, visando acesso privilegiado a informações sensíveis.

- Voice phishing (vishing): realizado por meio de chamadas telefônicas, os golpistas usam gravações ameaçadoras ou falsas alegações de autoridade para induzir as vítimas a divulgar informações pessoais ou financeiras.

- SMS phishing (smishing): golpes realizados por mensagem de texto, muitas vezes incluindo links maliciosos ou solicitações para fornecer informações confidenciais.

- Phishing nos mecanismos de pesquisa: hackers criam sites falsos que aparecem nos resultados de pesquisa para termos populares, visando atrair vítimas desavisadas.

- Angler phishing: golpes por meio de contas falsas de mídia social que se passam por equipes de suporte ao cliente de empresas confiáveis, induzindo as vítimas a compartilhar informações sensíveis.

Baiting

Baiting, ou isca, é uma técnica de engenharia social que visa atrair vítimas para fornecer informações confidenciais ou baixar software malicioso, muitas vezes utilizando ofertas aparentemente valiosas como chamariz.

Um exemplo clássico desse tipo de ataque é o golpe do príncipe nigeriano, onde indivíduos são persuadidos a fornecer informações pessoais em troca de uma promessa de recompensa financeira. Atualmente, essa técnica pode se manifestar em formas mais sofisticadas, como downloads de jogos, músicas ou software supostamente gratuitos, mas que estão, na verdade, infectados por malware.

Além disso, há casos em que agentes mal-intencionados simplesmente deixam unidades USB infectadas em locais onde serão facilmente encontradas, aproveitando a curiosidade humana para distribuir malware. Essas formas de isca podem parecer simples, mas podem ser altamente eficazes na exploração de vulnerabilidades humanas.

Quid pro quo

No golpe quid pro quo, os hackers buscam obter informações confidenciais da vítima em troca de um benefício ou serviço aparentemente valioso. Esse tipo de ataque muitas vezes envolve a oferta de recompensas falsas, como prêmios em concursos fictícios ou incentivos de fidelidade.

Por exemplo, um hacker pode ligar para alguém se passando por representante de uma empresa de telefonia, oferecendo um desconto especial ou um brinde em troca dos dados pessoais do indivíduo. Da mesma forma, podem enviar e-mails prometendo um suposto prêmio em dinheiro ou um voucher de presente em troca de informações bancárias ou de login.

Esses golpes exploram o desejo das pessoas por ganhos ou benefícios, levando-as a fornecer informações confidenciais sem perceberem os riscos envolvidos.

Tailgating

Tailgating, ou “piggybacking“, é uma técnica de engenharia social na qual uma pessoa não autorizada segue de perto uma pessoa autorizada em uma área restrita, contendo informações confidenciais ou ativos valiosos.

Essa abordagem pode ocorrer fisicamente, quando o agente de ameaça aproveita a oportunidade para entrar em um espaço protegido ao seguir alguém autorizado por meio de uma porta de acesso não trancada, por exemplo.

Além disso, o tailgating também pode ser implementado digitalmente, onde uma pessoa deixa um dispositivo desbloqueado e sem supervisão enquanto continua conectado a uma conta ou rede privada, permitindo que o invasor tenha acesso não autorizado aos dados e sistemas. Essa técnica explora a confiança das pessoas em sua proximidade física ou na aparente segurança de seus dispositivos, resultando em uma violação de segurança.

Scareware

O scareware é uma categoria de software malicioso que utiliza táticas de manipulação baseadas no medo para convencer as pessoas a compartilharem informações confidenciais ou baixarem mais malware. Geralmente, esse tipo de software apresenta-se sob a forma de alertas falsos de segurança, acusando o usuário de crimes ou informando sobre a presença de malware em seu dispositivo.

Por exemplo, uma janela pop-up pode surgir no navegador, alegando que o computador está infectado com vírus graves e exigindo que o usuário clique em um link para resolver o problema. Outro exemplo seria um aviso falso de uma suposta agência governamental, alegando que o usuário está sob investigação e solicitando informações pessoais para “resolver” a situação.

Esses golpes exploram o instinto natural das pessoas de protegerem sua segurança e privacidade, induzindo-as a tomar medidas precipitadas que acabam comprometendo sua segurança digital.

Pretexting

Pretexting também é uma técnica de engenharia social na qual o fraudador cria uma história fictícia para ludibriar a vítima, apresentando-se como alguém capaz de resolver uma situação imaginária. Geralmente, o golpista alega que a vítima enfrentou uma violação de segurança e oferece ajuda para resolver o suposto problema.

Para isso, ele solicita informações confidenciais da conta ou tenta obter controle sobre o dispositivo da vítima. Essa estratégia explora a confiança da vítima ao induzi-la a acreditar na narrativa falsa apresentada pelo agressor.

É importante destacar que, em praticamente todos os ataques de engenharia social, o pretexting desempenha um papel crucial, pois envolve a manipulação psicológica da vítima por meio de uma história fictícia convincente.

DNS Spoofing e cache poisoning

A DNS spoofing é uma técnica maliciosa que manipula o navegador e os servidores web para direcionar o tráfego do usuário para sites fraudulentos, mesmo quando o usuário insere uma URL legítima. Essencialmente, o ataque visa substituir ou falsificar informações no sistema de nomes de domínio (DNS), responsável por traduzir nomes de domínio legíveis por humanos em endereços IP compreensíveis pela máquina.

Uma vez que um dispositivo é infectado por esse tipo de exploit, o redirecionamento para sites maliciosos ocorre de forma contínua, a menos que medidas de limpeza sejam tomadas para corrigir as informações de roteamento incorretas nos sistemas afetados.

Por outro lado, os ataques de DNS cache poisoning têm como alvo especificamente o dispositivo do usuário, manipulando as instruções de roteamento para que a URL legítima ou várias URLs se conectem a sites fraudulentos. Isso é feito ao corromper o cache DNS do dispositivo, que armazena temporariamente informações de resolução de nomes de domínio.

Um exemplo disso é quando um usuário tenta acessar um site bancário legítimo digitando a URL correta no navegador, mas o ataque de DNS spoofing ou cache poisoning redireciona o tráfego para um site fraudulento que se assemelha ao site do banco. Isso pode levar a consequências graves, como roubo de informações pessoais ou financeiras dos usuários desavisados.

Watering hole

O golpe “watering hole” é uma técnica de ataque cibernético na qual os hackers identificam e comprometem sites frequentemente visitados por um determinado grupo de usuários-alvo. O termo “watering hole” (algo como “ponto de água” ou “bebedouro”, em português) faz uma analogia com a estratégia usada por predadores na natureza, que esperam próximo de fontes de água frequentadas por suas presas.

Nesse tipo de ataque, os hackers infectam o site com malware, aproveitando-se de vulnerabilidades em seu código ou em seus plugins. Quando os usuários legítimos acessam o site comprometido, seus dispositivos podem ser infectados automaticamente, sem perceberem, com malware projetado para roubar informações confidenciais, como senhas, dados bancários ou informações de login.

O golpe watering hole é especialmente eficaz porque explora a confiança dos usuários em sites conhecidos e legítimos, tornando mais difícil para eles reconhecerem que estão sendo alvo de um ataque. Além disso, é difícil para os sistemas de segurança detectarem esse tipo de ataque, pois o malware é distribuído a partir de um site legítimo.

Inteligência Artificial na engenharia social

A união entre engenharia social e inteligência artificial apresenta tanto riscos quanto possibilidades para aumentar a segurança cibernética. Entre os riscos, pode-se destacar:

- Aprimoramento da manipulação: com o uso de algoritmos de inteligência artificial, os atacantes podem aprimorar suas técnicas de engenharia social, personalizando ainda mais os ataques para se adequarem aos interesses e comportamentos das vítimas. Isso pode tornar os golpes mais convincentes e difíceis de detectar.

- Automatização de ataques: a inteligência artificial pode automatizar o processo de seleção de alvos e personalização de mensagens de engenharia social, permitindo que os cibercriminosos lancem ataques em larga escala com eficiência e rapidez. Isso aumenta a escala e o alcance dos ataques, tornando mais desafiador para os sistemas de segurança identificá-los e combatê-los.

- Geração de conteúdo falso: os avanços em técnicas de inteligência artificial, como deep learning, podem ser usados para criar conteúdo falso, como vídeos e áudios falsificados, que podem ser usados em campanhas de engenharia social para enganar as vítimas.

Porém, o uso da inteligência artificial também pode ajudar a prevenir os riscos de golpes através da engenharia social. Ela pode ser usada para desenvolver sistemas avançados de detecção de ameaças que analisam o comportamento do usuário e identificam padrões suspeitos que podem indicar tentativas de engenharia social. Esses sistemas podem ajudar a prevenir ataques antes que causem danos significativos.

Além disso, a inteligência artificial pode ser usada para criar programas de treinamento de conscientização em segurança cibernética mais eficazes, personalizando o conteúdo e os métodos de aprendizagem conforme o perfil e comportamento de cada usuário. Isso pode aumentar a conscientização sobre os riscos da engenharia social e ajudar a reduzir a probabilidade de sucesso de ataques.

Prevenção de ataques por engenharia social

Os ataques de engenharia social são desafiadores de combater, pois exploram a psicologia humana em vez de vulnerabilidades tecnológicas. Mesmo um único erro de um funcionário em uma grande organização pode comprometer toda a rede corporativa. Estratégias para mitigar esse risco incluem:

Treinamento de conscientização de segurança: Educar os funcionários sobre como identificar e responder a ataques de engenharia social é fundamental. Isso inclui conscientizá-los sobre a importância de proteger informações pessoais e reconhecer sinais de possíveis golpes.

Políticas de controle de acesso: Implementar políticas robustas de controle de acesso, como autenticação multifatorial e abordagens de segurança baseadas em zero trust, pode limitar o acesso dos cibercriminosos a informações confidenciais, mesmo que obtenham credenciais de login.

Tecnologias de segurança cibernética: Utilizar ferramentas como filtros de spam, gateways de e-mail seguros e firewalls pode bloquear muitos ataques de phishing antes mesmo de chegarem aos funcionários. Deixar os sistemas com as últimas atualizações de segurança também é um ponto muito importante para aumentar a proteção.

Soluções avançadas de detecção e resposta: Investir em soluções de detecção e resposta pode ajudar as equipes de segurança a identificar e neutralizar rapidamente ameaças que se infiltram na rede por meio de táticas de engenharia social.

Como evitar ataques por engenharia social?

Para proteger sua privacidade e segurança de forma proativa, é essencial não apenas detectar possíveis ataques, mas também saber como preveni-los.

Adotar hábitos de comunicação segura e gerenciamento de conta é crucial para proteger sua privacidade e segurança online. Isso inclui:

- Cautela com links: evite clicar em links em e-mails ou mensagens. Em vez disso, digite manualmente a URL na barra de endereço e verifique sua legitimidade.

- Autenticação multifator: use autenticação multifator sempre que possível para adicionar uma camada extra de segurança às suas contas online.

- Senhas fortes e gerenciador de senhas: utilize senhas únicas e complexas para cada conta, e considere o uso de um gerenciador de senhas para armazená-las com segurança.

- Evite compartilhar informações pessoais: não divulgue detalhes pessoais em excesso, pois podem ser utilizados contra você. Seja cauteloso ao construir amizades online.

Além disso, adote hábitos seguros de uso da rede, como:

- Segurança da rede Wi-Fi: mantenha sua rede principal segura e restrinja o acesso de estranhos. Considere o uso de uma rede wi-fi para convidados.

- Uso de VPN: Utilize uma VPN para proteger sua conexão e dados contra interceptações.

- Atualizações de segurança: mantenha todos os dispositivos e serviços conectados à rede atualizados para evitar vulnerabilidades.

Por fim, adote práticas seguras no uso de dispositivos, como:

- Software de segurança: instale um software abrangente de segurança na internet para proteger contra malware.

- Acessos mais seguros por biometria: o uso da biometria, como a biometria de voz, por exemplo, impede que pessoas não autorizadas tenham acesso a dados sigilosos.

- Bloqueio de dispositivos: nunca deixe seus dispositivos desprotegidos em locais públicos e mantenha-os bloqueados quando não estiverem em uso.

- Atualizações regulares: mantenha seus softwares atualizados para garantir a segurança contra ameaças conhecidas.

- Monitoramento de violações de dados: utilize serviços que monitoram violações de dados em suas contas online para estar ciente de possíveis comprometimentos.

FraudShield: mais segurança contra ataques de engenharia social

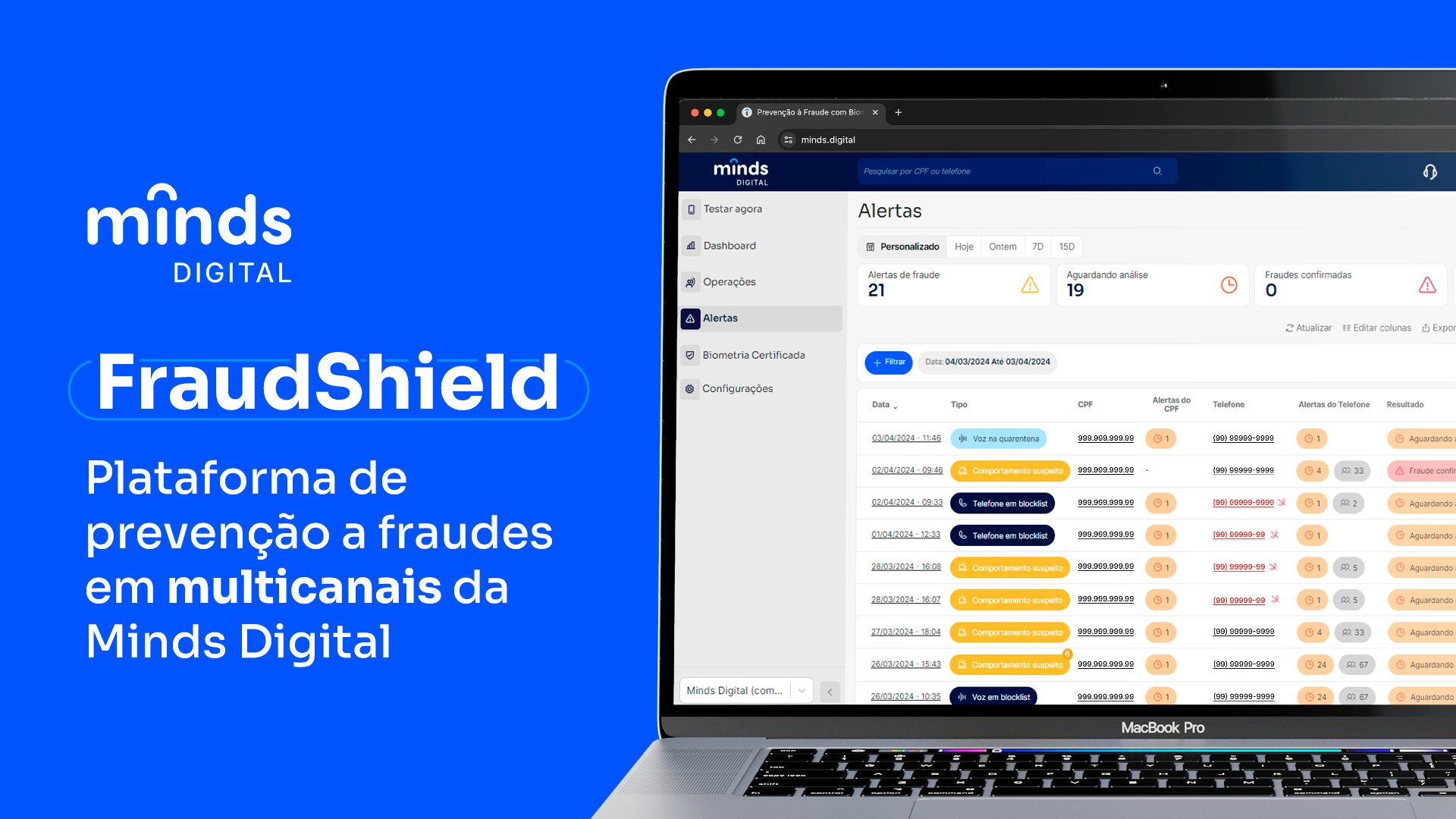

O FraudShield, uma plataforma antifraude desenvolvida pela Minds Digital, é uma solução abrangente para prevenção de fraudes em diversos canais.

Como uma solução de gestão de fraudes, essa plataforma oferece análises comportamentais através do cruzamento de dados biométricos de voz, números de telefone, CPF e outras informações relevantes. Isso permite a identificação precisa de atividades suspeitas e a geração ágil de alertas de fraudes. Com essa capacidade, é possível prevenir potenciais fraudes em questão de segundos ao longo de toda a jornada do usuário.

O FraudShield tem se destacado na prevenção de golpes por engenharia social em canais como call center, aplicativos e até mesmo no atendimento via WhatsApp, sem comprometer a experiência do cliente.

Além disso, esta plataforma oferece uma série de benefícios significativos:

- Ação recomendada: fornece sugestões de ação para cada tentativa de fraude identificada, facilitando a resposta rápida e eficaz da equipe.

- Automatização: permite a automação de processos conforme as regras de negócio da empresa, otimizando a operação.

- Integração com CRM: os insights obtidos podem ser facilmente integrados ao sistema de gestão de clientes da empresa.

- Redução de custos: contribui para uma operação mais eficiente, reduzindo custos e aumentando a segurança.

- Agilidade nas operações: com informações centralizadas e análises rápidas, permite autenticar clientes com rapidez e identificar comportamentos suspeitos de forma ágil.

- Tomada de decisão assertiva: oferece mais informações para tomada de decisão, resultando em soluções rápidas e eficazes contra fraudes.

- Melhoria da experiência do cliente: proporciona uma autenticação rápida e segura, sem a necessidade de senhas ou dados pessoais, melhorando a experiência do cliente.

- Implementação simplificada: facilmente integrável com sistemas existentes, sem comprometer a operação diária, através de parcerias com os principais provedores de tecnologia do mercado.

O FraudShield não só oferece uma abordagem abrangente para a prevenção de fraudes, mas também se destaca pela sua capacidade de proporcionar uma experiência segura e eficiente tanto para a equipe antifraude quanto para os clientes.

Conheça o FraudShield e descubra como essa solução antifraude pode ajudar sua empresa a evitar prejuízos por ataques de engenharia social.

A seguir, você vai aprender sobre: